Book Appointment Now

Coaching individuel

Recevez un mentorat personnalisé pour vous guider tout au long de votre parcours d’apprentissage

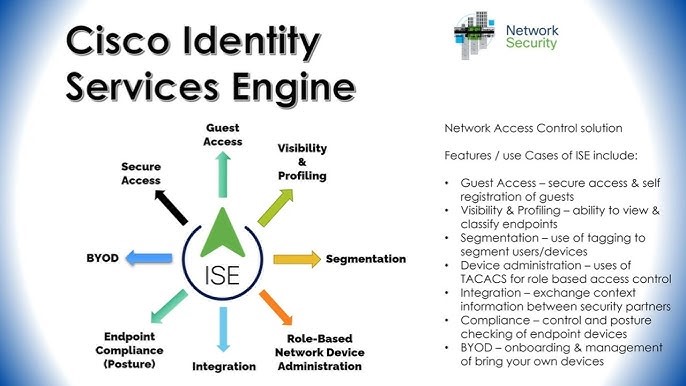

Avant d’aborder son architecture, il est important de comprendre ce qu’est Cisco ISE.

Qu’est-ce que Cisco ISE ?

Cisco ISE est une solution de Cisco pour la gestion de la sécurité et des accès réseau basée sur l’identité. Elle vise à renforcer la sécurité des réseaux d’entreprise en contrôlant l’accès aux ressources en fonction de l’identité des utilisateurs et des appareils.

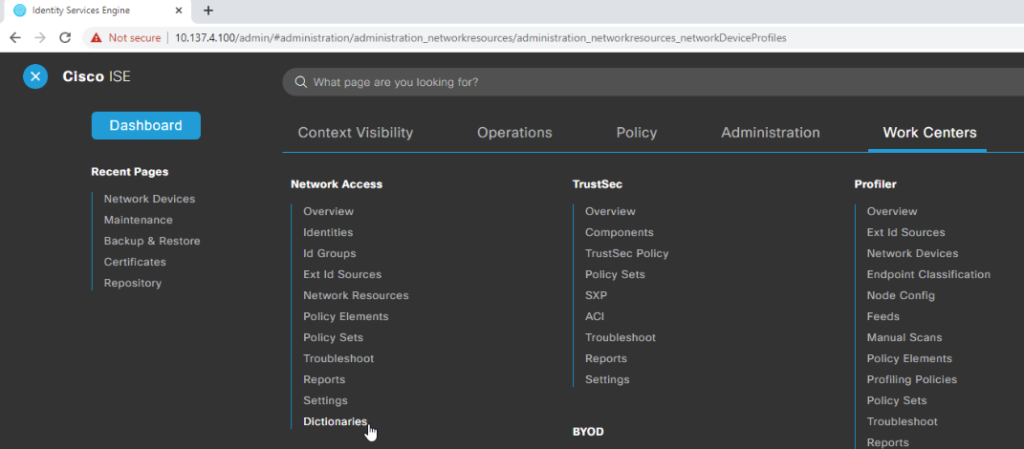

Cisco Identity Services Engine (ISE) propose un ensemble de fonctionnalités avancées qui transforment la manière dont les organisations gèrent les accès, la visibilité des appareils et la sécurité des réseaux. Parmi ces nombreuses fonctionnalités, les principales sont les suivantes :

Le modèle AAA est essentiel pour Cisco ISE, car il garantit une sécurité renforcée, facilite la gestion des identités et des accès, et offre une visibilité complète des activités réseau, contribuant ainsi à la protection des ressources critiques de l’entreprise. Examinons ce concept plus en détail pour mieux le comprendre :

Cette fonctionnalité permet d’identifier automatiquement les appareils qui se connectent au réseau, qu’il s’agisse d’un ordinateur, d’un smartphone, d’une imprimante ou même d’un objet connecté, comme une caméra de surveillance. En détectant les caractéristiques propres à chaque type d’appareil (par exemple, un smartphone utilise souvent des connexions Wi-Fi différentes de celles d’un ordinateur), Cisco ISE peut appliquer des règles de sécurité spécifiques.

En d’autres termes, Cisco ISE agit comme un détective qui observe les « empreintes » laissées par chaque appareil pour le reconnaître et appliquer des politiques adaptées. Cela permet de sécuriser le réseau sans nécessiter d’interventions manuelles pour chaque nouveau périphérique.

Cette fonctionnalité permet d’identifier automatiquement les appareils qui se connectent au réseau, qu’il s’agisse d’un ordinateur, d’un smartphone, d’une imprimante ou même d’un objet connecté, comme une caméra de surveillance. En détectant les caractéristiques propres à chaque type d’appareil (par exemple, un smartphone utilise souvent des connexions Wi-Fi différentes de celles d’un ordinateur), Cisco ISE peut appliquer des règles de sécurité spécifiques.

En d’autres termes, Cisco ISE agit comme un détective qui observe les « empreintes » laissées par chaque appareil pour le reconnaître et appliquer des politiques adaptées. Cela permet de sécuriser le réseau sans nécessiter d’interventions manuelles pour chaque nouveau périphérique.

Cisco ISE permet également de gérer les accès temporaires pour les invités (comme les consultants, partenaires ou visiteurs) en leur offrant un accès limité au réseau, souvent via un portail captif (une page où ils doivent s’inscrire ou entrer un mot de passe). C’est comme créer une « zone visiteurs » dans une entreprise, où les invités peuvent se connecter à internet sans accéder aux ressources internes de l’organisation. On peut créer des comptes d’accès invités facilement et contrôler la durée de validité de ces accès pour éviter que des invités n’aient des permissions prolongées indéfiniment.

BYOD signifie « Bring Your Own Device » (Apportez Votre Propre Appareil). Il est donc possible aux employés de connecter leurs appareils personnels (comme leurs smartphones ou tablettes) au réseau de l’entreprise, tout en maintenant un haut niveau de sécurité.

Grâce à cette fonctionnalité, les employés de l’entreprise peuvent eux-mêmes enregistrer leurs appareils via un portail d’enregistrement et Cisco ISE applique des règles de sécurité adaptées à ces appareils. Cela garantit que les appareils personnels sont utilisés de manière sécurisée, sans exposer le réseau à des risques inutiles.

Cisco ISE utilise une technologie appelée pxGrid pour partager des informations de sécurité avec d’autres outils de protection du réseau comme les firewalls (pare-feu) et les systèmes de détection d’intrusions. Grâce à pxGrid, les différents outils de sécurité de l’entreprise peuvent collaborer et réagir rapidement aux menaces. Par exemple, si un appareil suspect est détecté par ISE, pxGrid peut en informer le pare-feu pour bloquer immédiatement cet appareil, donc renforcer ainsi la sécurité du réseau de manière coordonnée.

Cisco ISE fournit des rapports détaillés et des tableaux de bord qui permettent aux administrateurs d’avoir l’aperçu de l’état de sécurité du réseau et les activités des utilisateurs et appareils.

Ces rapports aident les administrateurs à surveiller le réseau, à détecter des comportements inhabituels et à vérifier que les politiques de sécurité sont bien appliquées. C’est comme une tour de contrôle qui offre une vue d’ensemble de tout ce qui se passe dans le réseau, avec des alertes et des statistiques qui facilitent la prise de décisions rapides en cas d’incident.

Le moteur de politique de Cisco ISE (Identity Services Engine) est le composant central de contrôle d’accès réseau qui évalue et applique les règles de sécurité selon l’identité des utilisateurs, les types d’appareils et le contexte de connexion pour assurer une sécurité réseau cohérente et adaptative.

Le moteur de politique ISE fonctionne comme un système de décision centralisé. C’est le cerveau qui analyse toutes les demandes d’accès du réseau. Quand un utilisateur ou un appareil essaie de se connecter, le moteur évalue la demande à travers plusieurs couches de vérification. Imaginez cela comme un garde de sécurité qui vérifie d’abord votre badge (authentification), puis consulte une liste pour voir où vous avez le droit d’aller (autorisation) et enfin applique des règles particulières (comme porter un équipement de sécurité dans certaines zones). Notons que chaque règle est composée de conditions, de résultats et d’exceptions et qu’elle est appliquée de haut en bas. De plus, si une règle correspond à une condition, les autres règles ne sont plus vérifiées.

Les politiques d’authentification sont votre première ligne de défense. Elles déterminent comment les utilisateurs prouvent leur identité. Par exemple, certains utilisateurs devront utiliser un certificat numérique (comme une carte d’identité numérique très sécurisée), d’autres pourront utiliser un nom d’utilisateur et mot de passe et certains appareils comme les imprimantes seront reconnus par leur adresse MAC.

Les politiques d’autorisation décident ce que chaque utilisateur ou appareil peut faire une fois authentifier et définissent des attributs de session (VLAN, ACL, etc.). C’est comme avoir différents niveaux d’accès dans un bâtiment : certains peuvent aller partout, d’autres sont limités à certains étages.

Les politiques de profilage sont comme des détectives qui examinent chaque appareil pour déterminer exactement ce qu’ils sont. Elles utilisent différentes méthodes pour collecter des informations : regarder comment l’appareil demande une adresse IP, scanner ses ports ouverts, analyser son trafic réseau. C’est crucial pour appliquer les bonnes règles de sécurité selon le type d’appareil.

Le processus d’évaluation est semblable à un entretien d’embauche en plusieurs étapes. Le moteur de politique collecte d’abord toutes les informations disponibles sur la tentative de connexion comme précisé en haut, ensuite la liste des conditions sont vérifiés. Par exemple : « Si c’est un employé du service informatique, se connectant pendant les heures de bureau depuis un ordinateur portable de l’entreprise qui est à jour en termes de sécurité, alors… ».

Quand une règle correspond, le moteur de politique peut prendre différentes actions comme :

N’oublions pas que la hiérarchie des politiques fonctionne comme une organisation. Vous avez des règles générales qui s’appliquent à tout le monde (politiques globales), puis des règles plus spécifiques pour certains départements ou types d’utilisateurs. Les règles spécifiques l’emportent toujours sur les règles générales.

En conclusion, Cisco ISE émerge comme une solution complète de sécurité réseau qui va bien au-delà du simple contrôle d’accès. De son architecture robuste à son moteur de politique sophistiqué, en passant par ses fonctionnalités avancées comme le BYOD et la gestion des invités, ISE offre aux entreprises les outils nécessaires pour faire face aux défis de sécurité modernes. Sa capacité à s’adapter et à évoluer en fait un choix stratégique pour les organisations cherchant à renforcer leur posture de sécurité tout en maintenant la flexibilité nécessaire à leurs opérations.

Références :

-Documentation officielle Cisco ISE : https://www.cisco.com/c/en/us/support/security/identity-services-engine/series.html

– Référence pour les nœuds ISE : https://www.mixednetworks.com/cisco-ise/ise-personas/

– Google en général

Auteurs :

Michel GBELEOU : https://www.linkedin.com/in/michel-gbeleou-439b542a5/

HOUINSOU Mahoumin Judith : http://www.linkedin.com/in/mahoumin-judith-houinsou-09aba6225

#BinarySec #CiscoISE #SecurityPolicy #NetworkSecurity #BinarySecTeam

Recevez un mentorat personnalisé pour vous guider tout au long de votre parcours d’apprentissage

Participez à des sessions de mentorat pour bénéficier des expériences et idées de vos pairs Une équipe unie pour un accompagnement de qualité

t: 929-242-6868

e: contact@info.com

a: 13 Fifth Avenue, NY 10160