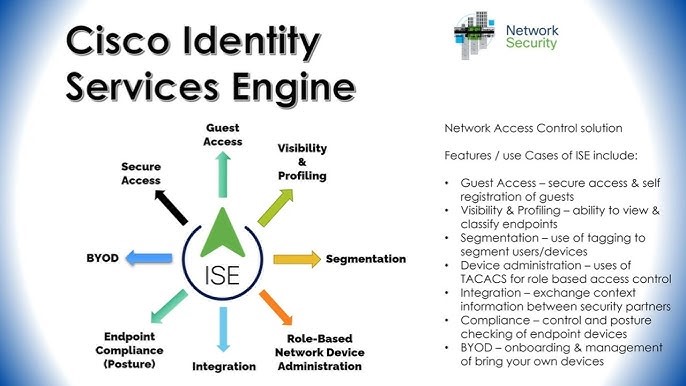

Cisco Identity Services Engine (ISE) propose un ensemble de fonctionnalités avancées qui transforment la manière dont les organisations gèrent les accès, la visibilité des appareils et la sécurité des réseaux. Parmi ces nombreuses fonctionnalités, les principales sont les suivantes :

- Gestion des accès avec AAA (Authentication, Autorisation, Accouting)

Le modèle AAA est essentiel pour Cisco ISE, car il garantit une sécurité renforcée, facilite la gestion des identités et des accès, et offre une visibilité complète des activités réseau, contribuant ainsi à la protection des ressources critiques de l’entreprise. Examinons ce concept plus en détail pour mieux le comprendre :

- Authentication : Cette fonctionnalité permet de vérifier l’identité de chaque utilisateur et de chaque appareil qui tente de se connecter au réseau par divers moyens. Elle fonctionne comme un portier à l’entrée d’un bâtiment, demandant aux personnes de prouver leur identité avant de les laisser entrer. Cisco ISE utilise différentes méthodes pour cela, telles que les mots de passe, les certificats de sécurité ou l’adresse physique de l’appareil.

- Autorisation : Une fois que l’utilisateur ou l’appareil a prouvé son identité, Cisco ISE détermine les autorisations d’accès sur le réseau. Par exemple, un employé pourrait accéder à des fichiers internes, tandis qu’un invité n’aurait accès qu’à Internet. Cela permet de limiter l’accès aux ressources sensibles en fonction du rôle ou du profil de chaque personne ou appareil.

- Accounting (Traçabilité) : Il est important de noter qu’après chaque connexion d’un appareil ou d’une entité au réseau, Cisco ISE conserve une trace des activités et des ressources utilisées par chaque utilisateur ou appareil. Cela permet aux administrateurs de savoir qui a accédé à quoi et quand, un aspect essentiel pour la sécurité et pour analyser les comportements sur le réseau.

- Profilage des appareils (Device Profiling)

Cette fonctionnalité permet d’identifier automatiquement les appareils qui se connectent au réseau, qu’il s’agisse d’un ordinateur, d’un smartphone, d’une imprimante ou même d’un objet connecté, comme une caméra de surveillance. En détectant les caractéristiques propres à chaque type d’appareil (par exemple, un smartphone utilise souvent des connexions Wi-Fi différentes de celles d’un ordinateur), Cisco ISE peut appliquer des règles de sécurité spécifiques.

En d’autres termes, Cisco ISE agit comme un détective qui observe les « empreintes » laissées par chaque appareil pour le reconnaître et appliquer des politiques adaptées. Cela permet de sécuriser le réseau sans nécessiter d’interventions manuelles pour chaque nouveau périphérique.

- Evaluation de la posture de sécurité (Posture Assessment)

Cette fonctionnalité permet d’identifier automatiquement les appareils qui se connectent au réseau, qu’il s’agisse d’un ordinateur, d’un smartphone, d’une imprimante ou même d’un objet connecté, comme une caméra de surveillance. En détectant les caractéristiques propres à chaque type d’appareil (par exemple, un smartphone utilise souvent des connexions Wi-Fi différentes de celles d’un ordinateur), Cisco ISE peut appliquer des règles de sécurité spécifiques.

En d’autres termes, Cisco ISE agit comme un détective qui observe les « empreintes » laissées par chaque appareil pour le reconnaître et appliquer des politiques adaptées. Cela permet de sécuriser le réseau sans nécessiter d’interventions manuelles pour chaque nouveau périphérique.

- Gestion des Invités (Guest Access)

Cisco ISE permet également de gérer les accès temporaires pour les invités (comme les consultants, partenaires ou visiteurs) en leur offrant un accès limité au réseau, souvent via un portail captif (une page où ils doivent s’inscrire ou entrer un mot de passe). C’est comme créer une « zone visiteurs » dans une entreprise, où les invités peuvent se connecter à internet sans accéder aux ressources internes de l’organisation. On peut créer des comptes d’accès invités facilement et contrôler la durée de validité de ces accès pour éviter que des invités n’aient des permissions prolongées indéfiniment.

- Gestion des appareils personnels (BYOD)

BYOD signifie « Bring Your Own Device » (Apportez Votre Propre Appareil). Il est donc possible aux employés de connecter leurs appareils personnels (comme leurs smartphones ou tablettes) au réseau de l’entreprise, tout en maintenant un haut niveau de sécurité.

Grâce à cette fonctionnalité, les employés de l’entreprise peuvent eux-mêmes enregistrer leurs appareils via un portail d’enregistrement et Cisco ISE applique des règles de sécurité adaptées à ces appareils. Cela garantit que les appareils personnels sont utilisés de manière sécurisée, sans exposer le réseau à des risques inutiles.

- Intégration avec pxGrid pour le partage d’informations de sécurité

Cisco ISE utilise une technologie appelée pxGrid pour partager des informations de sécurité avec d’autres outils de protection du réseau comme les firewalls (pare-feu) et les systèmes de détection d’intrusions. Grâce à pxGrid, les différents outils de sécurité de l’entreprise peuvent collaborer et réagir rapidement aux menaces. Par exemple, si un appareil suspect est détecté par ISE, pxGrid peut en informer le pare-feu pour bloquer immédiatement cet appareil, donc renforcer ainsi la sécurité du réseau de manière coordonnée.

- Rapports et tableaux de bord de sécurité

Cisco ISE fournit des rapports détaillés et des tableaux de bord qui permettent aux administrateurs d’avoir l’aperçu de l’état de sécurité du réseau et les activités des utilisateurs et appareils.

Ces rapports aident les administrateurs à surveiller le réseau, à détecter des comportements inhabituels et à vérifier que les politiques de sécurité sont bien appliquées. C’est comme une tour de contrôle qui offre une vue d’ensemble de tout ce qui se passe dans le réseau, avec des alertes et des statistiques qui facilitent la prise de décisions rapides en cas d’incident.